彻底解决宝塔面板 https ssl 暴露使用cdn后的服务器真实ip问题

前言

现在越来越多的网站采用动静分离的方式,一般静态文件会放在CDN上以加快访问速度。此外还有一种考虑就是将网站的真实IP通过CDN来隐藏起来,避免被发现真实IP从而被攻击,那么问题来了:

有一个坑爹的网站 ,例如 https://search.censys.io/ 会通过nginx的‘特性’来批量扫描 https://ip 以通过ssl证书获取ip与源站的对应关系

时刻在全网扫描激活的IP地址,然后利用nginx一个“漏洞”来检查IP对应的域名,并做了对应关系。如果服务器是nginx的web服务

可以直接通过https://ip地址来访问,默认调用了你的域名证书,导致被记录到IP

nginx会向浏览器发送默认的SSL证书,通过查看证书详情可以找到对应的域名。

如果两厢匹配,那么你的站就被这个坑爹的http://censys.io给记录了,通过http://censys.io搜索域名或IP就能找到关联信息。

如何解决这个问题呢?

解决办法

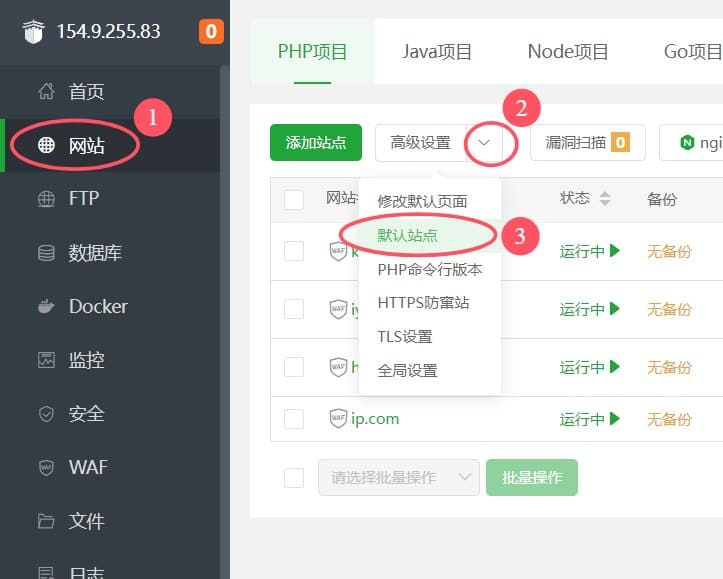

第一步:

创建一个虚假网站

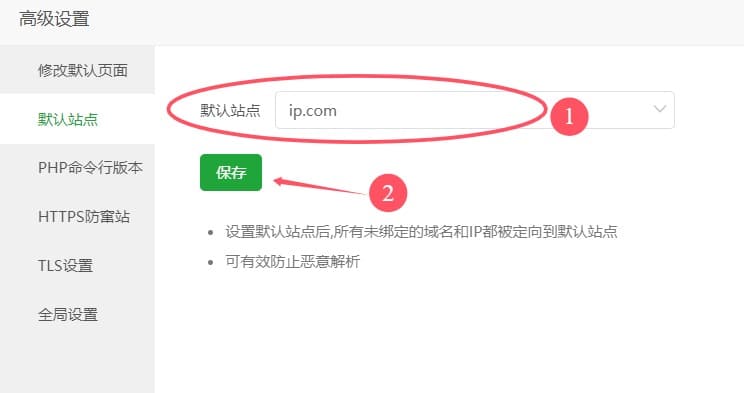

第二步:

将该网站设置为默认网站

第三步:

设置虚假SSL证书这里提供一份虚假证书

密钥(KEY)

-----BEGIN RSA PRIVATE KEY-----

MIIEvQIBADANBgkqhkiG9w0BAQEFAASCBKcwggSjAgEAAoIBAQDXmcxNCIG7efWt

P/J1QqPK/ebNN33bXBnPkVmKC3dhvOH8e2Rw8kwW/3ibUNGv87q+BeRUuD5e1dco

HNE47ZBC5+2rFVQ86/lr2emTJWEQaDQEgfaOrZT3F4EiQohGhdY/EREJ/1MtW9SA

uniJoqhF0ySdmlh/iG3qYAYGqt/GrArZBYp766KrWDl8Gp/0rBElKHPqyMYpFgXy

XEovu8mMLS6qD1gksTfkWN2Qa+BW5B7XKGn2Lq1Fg2r05rGHC/pcMi5ioAh4wdd+

bZGWW7RJEMr3TevFpwe/voIMI2d02bFKUNaNoeJIv0piAzPhO+q1uaEIAsI0jwRR

dAwu3mMJAgMBAAECggEAO4PWFLGzdjgdbFzJpjrmEgPysVWPJX2QFm9OI0A1DULh

sxuwx0jrXjHZbi5qI8MJGqlvtT9C4FTxVr5VtvxFJWL2hZKWtVaCfJYj1x2rZKcP

LOtfT1V1WJwhZn6tNaJ+WNxyMqtLn6rIx1wyJ/RBtTyqz+KqaVIU3WzyXObQbPvR

KmTTiZJfmdRVsm3Wkxrh4VDlrrynu7RAr2SKwqQl+otcAIeRgAdLKzHKgveH4+U8

EXC1foVMRy7fGOuFa9WVICqFnwfuA00WLbprUat1viS3BNCmq2hXAARQfnHb0HJG

p++6XdLTdFlE6gv/pKHVxPzkEoauPXNvXEubYRPnsQKBgQDwFisV2WNJfv2U7FRG

3rlJ/Jwiz489rGLFl2d5pkuowJTvwTGjuHRZyOH9uglTETeLSC0VTGAzDsjkjR09

mP4mDn+o/bR+qWEnPa2v6IVuBdeX80JlevinvqLIkxEijivASVZf0mDMCGnNFzb/

loHPkVItJBxk+PUlwiGQ8Sk3rQKBgQDl5CZnPiKA4JBdkiw/O7XGSto+oXetId3+

vlyUUrf2XJsqzZbv0aT8TEVHxxLFtpSl6qOOEcKqF8dpjhzEafiz8ceNT48Tv2Zw

5ycx7SLaJJELX0sVJFxokxiwZEAvN8o2iYqKsLWSR5GgSEezn/4CbGhX5O+0+rXr

L6K/qf+0TQKBgFg5nT2bM/wnGWJnchTU9bv1gx7brSSZu3YmzBSNApKRqmlsUiR6

vO7dfgZyHckTs5iQPljsRxGcJkCuhodDOGmdvFXKXVCKR7RW2wOga5/hr7cb4lNO

XB+wUztnp81N90/i40W1FnMDyHVgSYqksTEoks0ZzwFf5x4n95O+u0nFAoGADOJZ

iKXB10k+rg/YLP8Ss/dT/fictXZVc8aFd8afCs6r351AHVa5kW5Q37H3il8uO5JH

8llqeI/2nCLb1+I8jxE45uGTmj665g7+clzg/CraejGwCpJMH4xG8PPdaQgObDoP

KrC2rGkYb0w9wIJyAP7EZlCtYo4+jdzQmT9U1m0CgYEAz81ygVdak6yfEzZHtlD3

h/X8HtaV85PNgFF9B973TH9KCLKvbY87YGF/rFuWLmsF1wvrqBpDxMdvtSf4H1G0

28QtabYhEISveGXfA7tlPRpImnE5JKlUoSR3G8RRVuAHQyN4QOxZl8GJC94p1qQd

ke+JP1GBub1fwmCidYlESGQ=

-----END RSA PRIVATE KEY-----证书(PEM格式)

-----BEGIN CERTIFICATE-----

MIIDojCCAoqgAwIBAgIQbPzUvC3D+66gGIzgQf/yKTANBgkqhkiG9w0BAQsFADCB

ijESMBAGA1UEAwwJbGRkZ28ubmV0MQwwCgYDVQQLDANkZXYxDjAMBgNVBAoMBWxk

ZGdvMQswCQYDVQQGEwJDTjEjMCEGCSqGSIb3DQEJARYUbGVjaGVuZ2FkbWluQDEy

Ni5jb20xETAPBgNVBAcMCHNoYW5naGFpMREwDwYDVQQIDAhzaGFuZ2hhaTAgFw0y

NDEyMjQwNTE1MTdaGA8yMDk5MTIyNDA1MTUxN1owgYwxDzANBgNVBAMMBmlwLmNv

bTEYMBYGA1UECwwP572R6IGU5oqA5pyv6YOoMQ8wDQYDVQQKDAbnvZHogZQxCzAJ

BgNVBAYTAkNOMR8wHQYJKoZIhvcNAQkBFhBhZG1pbkBuZXRvb28uY29tMQ8wDQYD

VQQHDAblub/kuJwxDzANBgNVBAgMBua3seWcszCCASIwDQYJKoZIhvcNAQEBBQAD

ggEPADCCAQoCggEBANeZzE0Igbt59a0/8nVCo8r95s03fdtcGc+RWYoLd2G84fx7

ZHDyTBb/eJtQ0a/zur4F5FS4Pl7V1ygc0TjtkELn7asVVDzr+WvZ6ZMlYRBoNASB

9o6tlPcXgSJCiEaF1j8REQn/Uy1b1IC6eImiqEXTJJ2aWH+IbepgBgaq38asCtkF

invroqtYOXwan/SsESUoc+rIxikWBfJcSi+7yYwtLqoPWCSxN+RY3ZBr4FbkHtco

afYurUWDavTmsYcL+lwyLmKgCHjB135tkZZbtEkQyvdN68WnB7++ggwjZ3TZsUpQ

1o2h4ki/SmIDM+E76rW5oQgCwjSPBFF0DC7eYwkCAwEAATANBgkqhkiG9w0BAQsF

AAOCAQEAJAZC18kM36iXgl8AyzF4h4s3lQDSlnZUfFprY0hEH+wX0KkzzdTlidnS

xfr/7p5dESlUh684evQ32xpbatjPMjCBZLv1Vs5xxLGZO9LM8UJkdkOvVkqWJgj9

fMbvN9LURFiNPt9MpWrOLDqvrqPHyuaUwSHqI3jWl9uRUr9RtgL5KfLuwtgsCmCH

OldFWEl7XXJGou5ufNwL2V2vijojfG52pNHoIf1+J68VNII6OMK3mvZVisJ0YAi5

NrDXALOUnnh1NLpQwhvotFWCXZH9sMEzodGvzZ9p7bFKwr/HT74S7nueFE4aWzlf

nUM6gUX1AgBPQ1T0RiEpNr50oSH+IA==

-----END CERTIFICATE-----

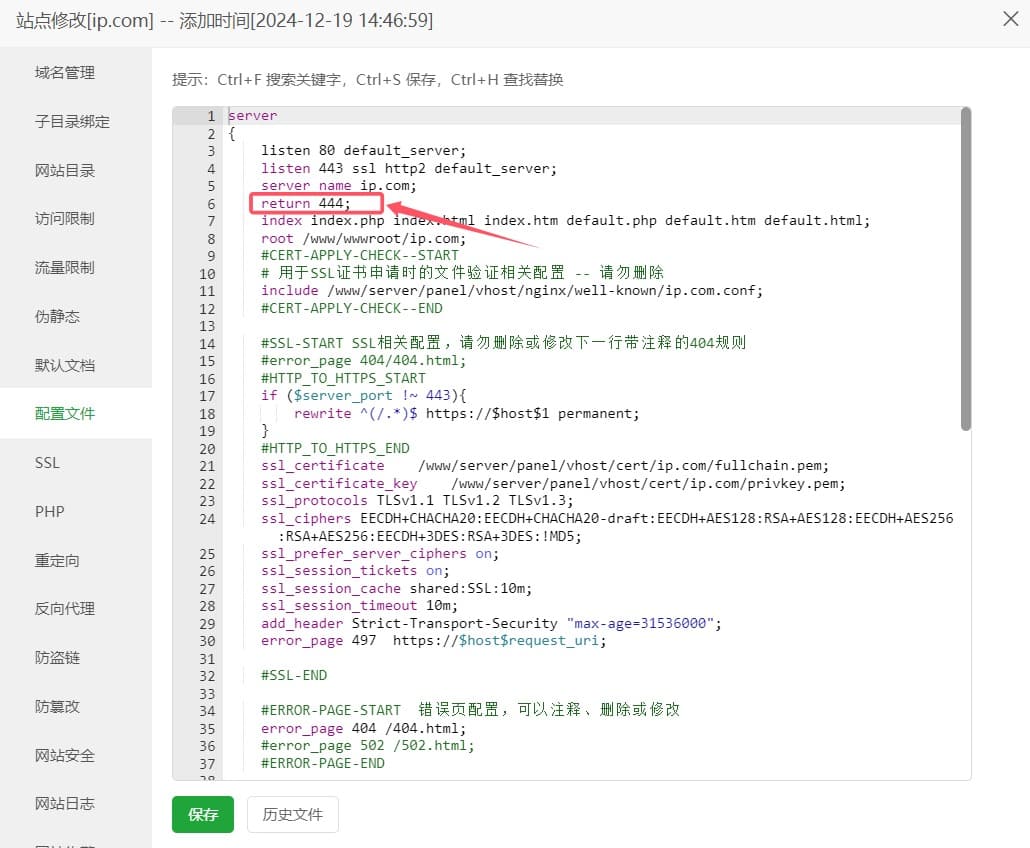

第四步:

修改默认站点的配置文件

新增一个返回代码:

return 444;

上面步骤做完我们的网站源站ip就已经隐藏了,这个时候,无论是通过http://IP访问,还是通过https://IP访问,都将返回无法访问的页面。如果用网上的漏洞扫描程序,扫到的这个IP的证书就是dnspod的了,这样你的IP就不会泄露。如果之前已经暴露在那些扫ip的网站只能更换公网ip,因为那些网站都是有历史记录的,如果你的网站没应用CDN那么本教程对你是没用的,因为你本身就是暴露ip在互联网上的,建议各位站长都套CDN然后再加个假站点隐藏ip,江湖险恶,安全要紧!

版权声明:

作者:大全

链接:https://www.daquanz.com/217.html

文章版权归作者所有,未经允许请勿转载。

THE END